Big Brother is watching you

Si les films « holliwoodiens » ne manquent pas pour poser les USA en défenseur de la « liberté » et de la « démocratie », et pour faire passer les pays socialistes pour des dictatures, il y a loin, très loin de la propagande à la réalité.

Les révélations de Wikikeaks, de Snowden, ou encore le dernier rapport du Sénat des USA révèlent encore et toujours plus de la réalité totalitaire des USA.

Ci-après, voici la traduction par nos soins d’un article de Ryan Gallagher pour The Intercept révélant l’étendue de l’espionnage des réseaux téléphoniques mondiaux notamment dans le cadre de l’opération AURORAGOLD des services secrets américains, sur la base des informations dévoilées par E Snowden. Des informations ayant rencontrées très peu d’écho dans les médias du capital en France.

On notera que les pays européens font l’objet d’un espionnage intense, en particulier la Belgique qui abrite les institutions de l’Union Européenne. On ne pourra que s’étonner – ou pas – de l’absence de réactions ni de l’UE instrument de l’impérialisme Atlantique (voir le TTIP/TAFTA/GMT…), ni du gouvernement français serviteurs empressés de l’Axe euro-atlantique.

70% des réseaux mobiles espionnés. Vous êtes sur écoutes !

70% des réseaux mobiles sont espionnés. Y compris donc vos conversations. Et cela avec la complicité des pays de l’Axe Euro-Atlantique. C’est cela la « démocratie » vue par l’Impérialisme capitaliste. Lire vos courriels, écouter vos conversations téléphoniques. The Intercept est le journal fondé par le journaliste américain Glen Greenwald pour exploiter les révélations de Snowden

Opération AURORAGOLD : Comment la NSA pirate les réseaux mobiles partout dans le monde

par Ryan Gallagher pour The Intercept – 12/04/2014 – traduction www.initiative-communiste.fr

En Mars 2011, deux semaines avant l’intervention occidentale en Libye, un message secret a été adressé à la National Security Agency (NDT : NSA services secrets des USA). Une unité de renseignement appartenant au Commandement militaire américain de la zone Afrique avait besoin d’aide pour pirater les réseaux de téléphonie cellulaire de la Libye et surveiller les messages texte (SMS).

Pour la NSA, la tâche était facile. L’agence avait déjà obtenu des informations techniques sur les systèmes internes des télécommunications de l’opérateur de téléphonies mobiles en espionnant les documents envoyés aux salariés de l’entreprise, et ces détails fournirait le plan parfait pour aider les militaires à pirater les réseaux.

L’aide de la NSA dans l’opération en Libye, cependant, n’était pas un cas isolé. Il faisait partie d’un programme beaucoup plus vaste d’espionnage – d’une portée mondiale aussi bien dans ses objectifs que ses ramification – visant bien au-delà des pays hostiles.

Selon des documents contenus dans les archives de dossiers fournis à The Intercept par le lanceur d’alerte Edward Snowden, la NSA a espionné des centaines d’entreprises et d’organisations à l’échelle internationale, y compris dans des pays comptant parmi les plus proches alliés des États-Unis, afin de rechercher les failles de sécurité de la technologie des réseaux de téléphonie mobile pouvant être exploitée pour ses activités d’espionnage.

Les documents révèlent aussi comment la NSA prévoit d’introduire secrètement de nouvelles failles dans les systèmes de communication pour pouvoir les exploiter si besoin – une stratégie controversée pour les spécialistes en sécurité des réseaux car elle peut exposer l’ensemble de la population à des pirates criminels.

Nom de code de l’opération AURORAGOLD, l’opération secrète a surveillé le contenu des messages envoyés et reçus par plus de 1 200 comptes de messagerie au sein des principaux opérateurs de réseaux de téléphonie mobile, interceptant les documents confidentiels de planification des entreprises pour aider la NSA à pirater les réseaux de téléphonie.

Une cible de surveillance prioritaire est la GSM Association, un groupe commercial influent dont le siège social est situé en Grande Bretagne qui travaille en étroite collaboration avec de grandes entreprises américaines, dont Microsoft, Facebook, AT & T et Cisco, et est actuellement financé par le gouvernement américain pour développer des technologies améliorant la protection de la vie privée.

Karsten Nohl, un expert en sécurité de téléphone portable de premier plan et cryptographe qui a été consulté par The Intercept au sujet des détails contenus dans les documents de AURORAGOLD, estime que l’ampleur de l’information collectée est telle qu’il apparait que le but de l’opération AURORAGOLD est que la NSA soit en mesure d’avoir accès à tous les réseaux de téléphonie mobile dans le monde.

le but de l’opération AURORAGOLD est que la NSA soit en mesure d’avoir accès à tous les réseaux de téléphonie mobile dans le monde.

«Collecter un tel inventaire d’informations sur les réseaux mondiaux a de grandes conséquences, » rappelle Nohl , par ce que cela permet à la NSA de suivre et de contourner les mises à niveau de la technologie de cryptage utilisés par les entreprises de téléphonie cellulaire pour protéger les appels et les messages des écoutes. Les preuves que l’Agence (NSA) a délibérément agit pour affaiblir la sécurité des infrastructures de communication, at-il ajouté, sont particulièrement alarmantes.

« Même si vous aimez la NSA et que vous vous dites que vous ne avez rien à cacher, vous devriez être contre une politique qui introduit des failles de sécurité, » explique Nohl, « parce qu’une fois que la NSA a introduit une faiblesse, une vulnérabilité, ce est non seulement la NSA qui peut l’exploiter. «

Vanee ‘ Vines – porte parole de la NSA – a déclaré à The Intercept dans un communiqué que l’agence « travaille à identifier et faire des rapport sur les communications de cibles étrangères valides » pour anticiper les menaces aux États-Unis et ses alliés.

Vines indiquait: «La NSA ne recueille que les communications qu’elle est autorisée par la loi à collecter sur la base des besoins d’espionnage et de contre-espionnage – quels que soient les moyens techniques utilisés par des cibles étrangères, ou les moyens par lesquels ces objectifs tentent de cacher leurs communications. «

Couverture du réseau

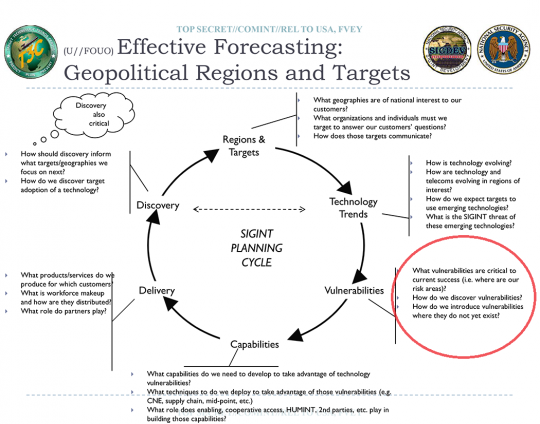

L’opération AURORAGOLD est conduite par des unités de la NSA spécialisées en surveillance dont l’existence n’a pas été divulguée publiquement: The Wireless Portofolio Management Office (le bureau de gestion des problématiques « sans fils »), qui définit et exécute la stratégie de la NSA pour exploiter les communications sans fil, et du Target Trends Technology Center, qui surveille le développement de nouvelles technologies de communication pour s’assurer que la NSA ne est pas prise au dépourvu par les innovations qui pourraient échapper hors de portée de ses capacités d’espionnage. Le logo du centre est une image de la Terre éclipsée par un grand télescope; sa devise est «Prédire – Plannifier – Empêcher. »

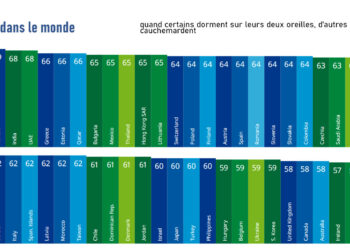

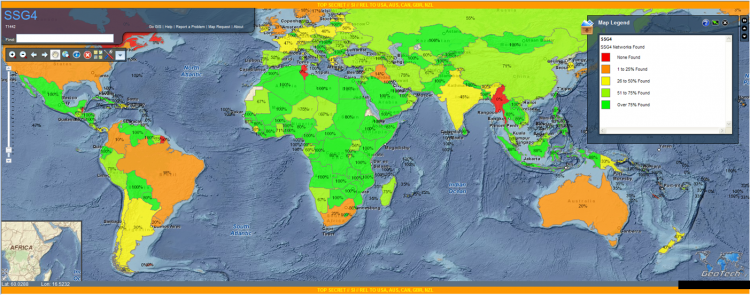

Les documents de la NSA révèlent que, dès de mai 2012, l’agence avait déjà recueilli des informations techniques sur près de 70 pour cent des réseaux de téléphones portables à travers le monde – 701 réseaux sur un nombre total estimé à 985 – et entretenait une liste de 1201 adresses email de « Selectors » utilisées pour intercepter les informations techniques confidentielles des sociétés destinées aux employés. («Selector» est le terme de la NSA qualifiant un identifiant unique, comme une adresse e-mail ou numéro de téléphone.) De Novembre 2011 à Avril 2012, entre 363 et 1354 Selectors ont été « chargés » par la NSA de la surveillance chaque mois dans le cadre de AURORAGOLD, selon aux documents. L’opération secrète semble avoir débuté depuis au moins 2010.

Les documents de la NSA révèlent que, dès de mai 2012, l’agence avait déjà recueilli des informations techniques sur près de 70 pour cent des réseaux de téléphones portables à travers le monde – 701 réseaux sur un nombre total estimé à 985 – et entretenait une liste de 1201 adresses email de « Selectors » utilisées pour intercepter les informations techniques confidentielles des sociétés destinées aux employés. («Selector» est le terme de la NSA qualifiant un identifiant unique, comme une adresse e-mail ou numéro de téléphone.) De Novembre 2011 à Avril 2012, entre 363 et 1354 Selectors ont été « chargés » par la NSA de la surveillance chaque mois dans le cadre de AURORAGOLD, selon aux documents. L’opération secrète semble avoir débuté depuis au moins 2010.

Les informations recueillies auprès des entreprises sont transférées aux équipes de la NSA de « développement des signaux » sur la NSA qui se concentrent sur l’infiltration des réseaux de communication. Elles sont également partagées avec d’autres agences américaines de la communauté du renseignement et avec les homologues de la NSA dans les pays qui font partie de cette alliance de pays pour espionner qu’on appelle les «Five Eyes » (NdT : cinq œils) Royaume-Uni, Canada, Australie et Nouvelle-Zélande.

Mis à part les mentions d’une poignée d’opérateurs en Libye, en Chine et en Iran, les noms des sociétés visées ne sont pas divulgués dans les documents de la NSA. Cependant, une carte top-secrete du monde figure en bonne place dans une présentation Juin 2012 sur AURORAGOLD suggère que la NSA a à différents degrés une «couverture des réseaux » dans presque tous les pays sur tous les continents, y compris aux États-Unis et dans les pays étroitement alliés comme le Royaume-Uni, l’Australie, la Nouvelle-Zélande, l’Allemagne et la France.

L’une des cibles principale suivie dans le cadre du programme AURORAGOLD est une association représentant des intérêts commerciaux dont le siège social est à Londres, la GSM Association (GSMA), qui représente les intérêts de plus de 800 sociétés majeurs des secteurs de la téléphonie mobile, des logiciels et de l’Internet de 220 pays.

L’une des cibles principale suivie dans le cadre du programme AURORAGOLD est une association représentant des intérêts commerciaux dont le siège social est à Londres, la GSM Association (GSMA), qui représente les intérêts de plus de 800 sociétés majeurs des secteurs de la téléphonie mobile, des logiciels et de l’Internet de 220 pays.

Les membres de la GSMA comprennent des sociétés américaines telles que Verizon, AT & T, Sprint, Microsoft, Facebook, Intel, Cisco et Oracle, ainsi que les grandes entreprises internationales, dont Sony, Nokia, Samsung, Ericsson et Vodafone.

Cette organisation réunit ses membres pour des réunions régulières au cours de laquelle les nouvelles technologies et les politiques font l’objet de discussions au sein de divers groupes de travail. Les dossiers dévoilés par Snowden révèlent que la NSA a spécifiquement ciblé les groupes de travail de la GSMA dans son espionnage.

Claire Cranton, une porte-parole de la GSMA, a déclaré que le groupe ne répondrait pas aux détails révélés par The Intercept tant que ses avocats n’auront pas étudié les documents liés à l’espionnage.

«S’il y a quelque chose qui est illégal alors ils vont se rendre avec à la police« , a déclaré Cranton.

En surveillant secrètement les groupes de travail de la GSMA dans le but d’identifier et d’exploiter les vulnérabilités de sécurité, la NSA s’est placée en conflit direct avec la mission de l’Institut national des normes et de la technologie, ou NIST, l’agence du gouvernement américain chargé d’édicter les normes de cybersécurité aux États-Unis.Le NIST a récemment remis une subvention de plus de 800 000 $ à la GSMA afin que l’organisation puissent chercher des moyens pour faire face » aux défis en matière de sécurité et de confidentialité» rencontrés par les utilisateurs d’appareils mobiles.

La révélation que ce groupement d’intérêt a été la cible de la surveillance peut raviver les tensions profondément enracinées entre le NIST et la NSA qui sont ressorties avant les révélations de Snowden. L’année dernière, le NIST a été forcé d’inciter les gens à ne pas utiliser une norme de cryptage qu’il avait précédemment approuvée après qu’il fut apparu que la NSA avait délibérément travaillé en sous mains pour l’affaiblir.

Jennifer Huergo, porte parole du NIST, a déclaré à The Intercept que l’agence n’était « pas au courant de toutes les activités de la NSA liées à la GSMA. » Huergo a indiqué que le NIST souhaite continuer à œuvrer pour «rapprocher les industriels des défenseurs de la confidentialité et des consommateurs pour créer conjointement un marché robuste de solutions plus sûres, plus faciles à utiliser, et améliorant la confidentialité ».

Attaque contre le cryptage

La NSA se concentre sur l’interception des documents techniques obscurs mais importants, tels ceux qui ont circulé parmi les membres de la GSMA connus sous la référence « IR.21s ».

La plupart des opérateurs de réseaux de téléphonie mobile s’échangent ces documents IR.21 les uns des autres dans le cadre des accords qui permettent à leurs clients de se connecter à des réseaux étrangers quand ils sont «Itinérance» à l’étranger en vacances ou en voyage d’affaires. Un IR.21, selon les documents de la NSA, contient des informations « nécessaires pour cibler et exploiter. »

Les détails techniques présents dans les IR.21s servent comme un « mécanisme d’alerte » qui alertent sur les nouvelles technologies utilisées par les opérateurs de réseau, comme l’indique les documents même de la NSA. Cela permet à l’agence d’identifier les vulnérabilités de sécurité dans les derniers systèmes de communication qui peuvent être exploitées, et facilitent le travail visant à introduire de nouvelles vulnérabilités « où ils n’en existent pas encore. »

Les IR.21s contiennent également des détails sur le cryptage utilisé par les entreprises de téléphonie cellulaire pour protéger la confidentialité des communications de leurs clients lorsqu’ils sont transmis à travers les réseaux. Ces détails sont très recherchés par la NSA, car ils peuvent aider ses efforts pour briser le cryptage et écouter les conversations.

L’année dernière, le Washington Post a rapporté que la NSA avait déjà réussi à briser l’algorithme de cryptage le plus couramment utilisé en téléphonie mobile dans le monde, connu sous le nom A5 / 1. Mais les informations recueillies dans le cadre AURORAGOLD permet à l’organisme de se concentrer pour contourner les versions plus récentes et plus fortes de chiffrement de téléphone portable de type A5, comme A5 / 3.

Les documents indiquent que l’agence intercepte des informations auprès des opérateurs de téléphonie cellulaire au sujet « du type de version d’ algorithme de chiffrement A5 » qu’ils utilisent, et surveille le développement de nouveaux algorithmes afin de trouver des moyens de contourner le cryptage.

Les mémos secrets révèlent qu’en 2009, l’organisme de surveillance britannique ( British surveillance agency Government Communications Headquarters – GCHQ) a mené une opération similaire pour briser le chiffrement de téléphone dans le cadre d’un projet appelé PUP OPULENT, en utilisant de puissants ordinateurs pour effectuer une «attaque contre le cryptage » pour pénétrer l’algorithme A5 / 3. En 2011, le GCHQ collaborait avec la NSA sur une autre opération, appelée WOLFRAMITE, pour attaquer le chiffrement A5 / 3. (GCHQ a refusé de commenter cette histoire, sauf pour dire qu’ils agissent dans le cadre légal).

Toutes les tentatives d’attaques contre le cryptage des téléphone portable ont été reproduites par les différents pays de la Five Eyes Alliance. Par exemple la principale agenc d’espionnage Australienne, a infiltré une société de téléphonie mobile indonésiene et volé près de 1,8 million de clés de chiffrement utilisées pour protéger les communications, selon les informations révélées par le New York Times en Février.

Les documents de la NSA montrent que la NSA se concentre sur la collecte d’informations sur potentiellement la quasi-totalité des normes techniques utilisées par les opérateurs de téléphonie cellulaire, et les efforts de l’Agence pour rester à la pointe de l’avancée de la technologie apporte des résultats significatifs. Au début de 2010, par exemple, ses agents avaient déjà trouvé des façons de pénétrer une variante de la technologie des smartphone de « quatrième génération » pour l’espionnage, des années avant qu’elle ne soit largement adoptée par des millions de personnes dans des dizaines de pays.

La NSA dit que ses opérations sont ciblés contre les terroristes, la prolifération d’armes et d’autres cibles étrangères, et non pas contre « les gens ordinaires. » Mais les méthodes utilisées par l’agence et ses partenaires pour avoir accès aux communications de téléphones portables risquent évidemment de conduire à un retour de bâton.

Selon Mikko Hypponen, un expert finlandais en sécurité de F-Secure, les pirates criminels et adversaires agissant pour le compte de gouvernements étrangers pourraient être parmi les bénéficiaires involontaires de toutes les vulnérabilités de sécurité ou les faiblesses de cryptage insérées par la NSA dans les systèmes de communication utilisant les données recueillies par le projet AURORAGOLD.

« S’il y a des vulnérabilités sur les systèmes connues par la NSA qui ne sont pas corrigées pour son usage, il est fort probable qu’elles pourront être utilisées par tout autres types d’agresseurs », indique Hypponen. « Quand ils commencent à introduire de nouvelles vulnérabilités, cela touche tous ceux qui utilisent cette technologie; cela dégrade la sécurité de tous. «

« ils dégradent la sécurité de tous «

En Décembre, un comité chargé du contrôle de la surveillance réuni par le président Obama a conclu que la NSA ne devrait pas « d’aucune façon subvertir, nuire, affaiblir ou rendre vulnérable les logiciels commerciaux courrants. » Le comité a également recommandé que la NSA avise les entreprises si elle découvre des failles de sécurité inconnues dans leur logiciel ou systèmes – les failles que l’on nomme parfaois comme «zéro jour » parce que les développeurs ont eu zéro jour pour les réparer – sauf dans de rares cas de «collecte de renseignements de haute priorité. »

En Avril, les responsables de la Maison Blanche ont confirmé que M. Obama avait ordonné à la NSA de divulguer les vulnérabilités qu’elle a trouvées, bien que les failles juridiques permettent aux défauts d’être secrètement exploitées tant qu’ils sont réputés être utilisé pour « la sécurité nationale ou faire respecter la loi ».

Vines, la porte-parole de la NSA, a indiqué à The Intercept que l’agence se est engagée à assurer un » Internet mondiale, ouvert, interopérable et sûr.«

« La NSA respecte profondément ces principes et prend grand soin de les honorer dans l’exercice de sa mission légale d’espionnage, » a déclaré Vines.

Elle a refusé de discuter des tactiques utilisées dans le cadre de AURORAGOLD, ou d’indiquer si l’opération se poursuit.

Source : https://firstlook.org/theintercept/2014/12/04/nsa-auroragold-hack-cellphones/